Este post lo divido en dos partes:

1- La primera tiene que ver con un copia y pega de un artículo de SEGURPRESS que ví en el foro de Libertor (de los mejor foros de la deep web hoy en día)

2- La segunda parte es mi opinión un poco apresurada (pues no he tenido mucho tiempo libre) sobre el contenido que presenta el artículo.

–

PARTE 1: ARTÍCULO DE SEGURPRESS del 2013

TÍTULO ORGINAL: ¿Qué es y cómo funciona el Mujahideen Secrets 2?

A continuación os explicamos cómo funciona un avanzado software que permite codificar y enviar de «manera segura» todo tipo de documentos y conversaciones a través de Internet, popularizado por los terroristas.

Este ‘software’ está disponible gratis en un sitio web protegido por contraseña. El programa se puede conseguir, también, en varios sitios de Internet utilizados por distintas agrupaciones terroristas vinculadas a Al Qaeda. Segurpress ha tenido acceso a él y vamos a ofrecer una serie de «screen shots» para explicar su funcionamiento.

«Este programa gratuito está dirigido a aquellos que mantienen alta la cabeza de la Comunidad frente a los soldados satánicos sionistas y cruzados y sus aliados, especialmente en Irak», aseguran sus creadores en el documento de presentación del programa.

Pero bien podríamos decir, que podría servir para cualquier usuario, que necesite o quiera proteger sus conversaciones en internet.

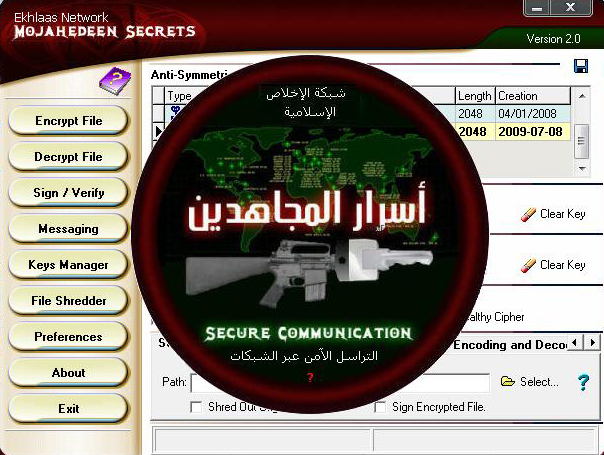

En la primera imagen del programa ya nos hacemos una idea, de que lo que nos ofrece, este programa, puede ser controvertido, dado que en él aparece un Rifle Colt AR-15 SP1 con el silenciador en forma de llave.

Esta herramienta es una versión mejorada del «Mojahideen Secrets», una un software desarrollado por estos grupos islámicos. El alcance de este programa es claro, se usa para la protección y/o encriptación de todo tipo de conversaciones, vídeos, imágenes, mediante la creación de un código secreto, que el usuario ha de enviar al receptor del mensaje para su posterior descifrado.

Es decir, puede que estemos ante la «máquina enigma» del siglo XXI, con la peculiaridad de que en esta «máquina» no todos los códigos de cifrado utilizan el mismo patrón, si no que este, cambia a gusto del usuario emisor del mensaje.

Como se observa en la imagen-1, en esta pantalla el emisor elige el sistema de encriptación del mensaje, e introduce las «llaves» o «códigos» secretos para el cifrado y encriptación del mensaje que desea utilizar.

Imagen -1

Uno de los principales problemas, si lo podemos llamar así, es que dada su finalidad, está escrito o explicado en «árabe», por lo que nuestro sistema operativo puede que se encuentre en un aprieto a la hora de representar los caracteres.

En cualquier caso queremos dejar claro, que su funcionamiento mas allá del problema ético que sugiere, dado que es un software presuntamente diseñado por y para los terroristas islámicos, tiene un fin más allá, que es la seguridad en las comunicaciones de cualquier usuario.

Por lo tanto, podríamos decir, que este software es de gran ayuda para cualquier usuario que quiera tener asegurada sus comunicaciones a través de la red. Si pensamos con la mente fría, podríamos afirmar, que si este software se llamara, «comunicaciones seguras 2.0» no resultaría un problema ético para ningún usuario dado que su potencial es muy alto, y de gran utilidad si es lo que estamos buscando.

Como se puede observar en la siguiente imagen, la creación de una clave, de encriptación se hace en varios clics de ratón, en el ejemplo viene una clave de 2048 bits.

Una vez que generamos las claves estamos listos para empezar a publicar nuestros mensajes.

En la siguiente captura de pantalla podemos observar que una vez finalizado el proceso de creación de claves seleccionamos como queremos publicar nuestro mensaje, a través de correo electrónico o más seguro aún, incluso podemos insertarlo en un archivo, o un vídeo.Además este programa, contiene un apartado para la destrucción de forma segura de documentos, de tal forma que no quede ni rastro de ellos, ni siquiera por los programas de rastreo más avanzados.

A parte de todo lo anterior, también tenemos una sección de chat, con la cual a traves de la entrega de ID’s podemos chatear de forma segura solo con las personas que queramos. Los requisitos para usar este chat, son sencillos, primero tenemos que tener la ID del usuario y además debemos poseer las claves de desencriptación del mismo para poder entender los mensajes que nos manda.

Una vez que recibimos el mensaje por el chat cifrado, podemos descifrarlo sin ningún problema.

Las conclusiones son sencillas, al final los malos si se preocupan por la seguridad en sus comunicaciones. Y para ello ponen medios sofisticados que difunden entre su comunidad para el uso masivo del mismo. Por lo tanto y dejando a un lado al terrorismo, podemos observar como en ocasiones, la seguridad en las comunicaciones adquiere un caracter esencial para cualquier comunidad. Si lo extrapolamos a las empresas, sería difícil asegurar que estas, usen medios de comunicación activos basados en la seguridad de las mismas.

¿Es hora de que nosotros empecemos también?

Editorial Segurpress.com

PARTE 2: MI OPINIÓN DEL ARTÍCULO DE SEGURPRESS

a) LOS SCREEN SHOTS

Primero que nada hay que aclarar que esto que se escribe en el artículo no es tal:

«Segurpress ha tenido acceso a él y vamos a ofrecer una serie de «screen shots» para explicar su funcionamiento.»

Los screen shot que Segurpress presenta en el 2013 como suyos son originalmente publicados por http://www.muslm.org/ con fecha exacta del 22 de julio de 2008. Lo único que hace es retomarlos y ponerlos como suyos, por supuesto, esto tira la idea de «tuvimos acceso…»

Cualquiera puede comprobar esto con Tin Eye: https://www.tineye.com

–

B) EL ANALISIS QUE HACE SEGURPRESS SOBRE MUJAHIDEEN SECRET 2

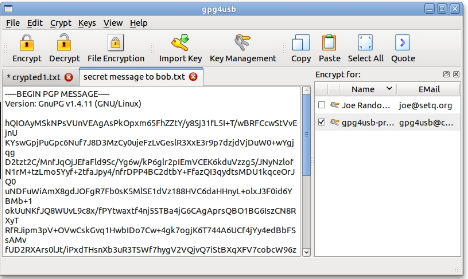

Viendo los screen shots del software es claro (al menos a mi me parece muy obvio) que el Mujahideen es una copia amateur y con pocas ventajas comparada con los software de cifrado de llaves públicas y privadas. Yo pongo como ejemplo a GPG4win, que lleva en internet desde el 2006 y que es el que una primera impresión se parece más al Mujahideen.

Lo anterior es importante pues parece que el autor del artículo nunca había escuchado hablar de un software de cifrado. Incluso, parece que quiere hacer un intento de clickbaiting y no tiene ni idea de cómo llamar consistentemente la atención.

DICE QUE está en árabe y todas las interfaces y botonos de acciones están en inglés (lo único que parece estar en un idioma poco conocido es la ID del usuario).

DICE QUE que tiene un chat y miserablemente confunde éste con el lógico campo de pegar-descrifrar/cifrar texto que todo software de este tipo tiene.

De acuerdo a la lógica del artículo, la imagen de abajo sería, por tanto, el «chat» de pgp4win de la versión del 2006. Por supuesto, no es un chat, sino la zona donde se descifran y cifran mensajes, todo desde el mismo sofware justo para evitar que otras aplicaciones de ofimática como word, notepad, etc contaminen el anónimato con sus metadatos.

Además, si el chat de acuerdo a una definición técnica es una forma de comunicación caracterizada por ser en tiempo real ¿qué clase de usuarios se pondrían a perder tiempo mandándose mensajes y cifrando y descifrando a cada rato a través de un software que no conecta a nadie en tiempo real.

–

C) MUJAHIDEEN Y PGP4WIN SON PARA WINDOWS

Si aceptamos que Mujahideen se parece demasiado a pgp4win de la GNU, entonces se está hablando de software para ejecutarse en windows de manera gráfico-visual, como claramente demuestran los «screen shot» que «aporta SEGURPRESS.

Y si esto es así, parece muy poco probable, una idiotez demencial, que Al Qaeda base sus comunicaciones en windows habiendo sistemas operativos tan robustos y con tantas aplicaciones de seguridad desde el 2008 (comento esta fecha pues es la que manejan las primeras screeen shots conocidas de Mujahideen) como DEBIAN, por ejemplo.

También parece incongruente que el artículo de a entender que todo el problema de las comunicaciones seguras se resuelve con el software en cuestión:

«Por lo tanto, podríamos decir, que este software es de gran ayuda para cualquier usuario que quiera tener asegurada sus comunicaciones a través de la red. Si pensamos con la mente fría, podríamos afirmar, que si este software se llamara, «comunicaciones seguras 2.0″ no resultaría un problema ético para ningún usuario dado que su potencial es muy alto, y de gran utilidad si es lo que estamos buscando.»

Es inconcebible hasta hoy en día que un simple software resuelva toda la complejidad del anonimato «este software es de gran ayuda para cualquier usuario que quiera tener asegurada sus comunicaciones a través de la red. «

Pues no sólo se trata de cifrar los mensajes, como cree el ingenuo que escribió el artículo; sino también de contemplar desde qué equipo salen, en qué nodos de red pasan, si se van a usar proxies, si habrá apoyo de esteganografia, etc.

–

C) EL MENSAJE FINAL, REDACTADO EN CLAVE MORAL

EL MENSAJE FINAL del artículo no parece estar escrito en un tono propio de un adentrado en hacktivismo y/o seguridad informática, más bien parece ser autoría de un becario que quiere llamar la atención con algo que cree que ha descubierto: ¡El software que usan los malos!

» Las conclusiones son sencillas, al final los malos si se preocupan por la seguridad en sus comunicaciones. Y para ello ponen medios sofisticados que difunden entre su comunidad para el uso masivo del mismo»

«Los malos si se preocupan por la seguridad…» ¿TE PREOCUPAS POR DEFENDER TU DERECHO A LA PRIVACIDAD Y ANONIMATO EN INTERNET? PUES MALAS NOTICIAS: ¡ERES UN HDP MALO¡

«Y para ello ponen medios sofisticados…» UN SOFTWARE DE CIFRADO PGP O GPG SÓLO ES SOFISTICADO PARA ALGUIEN QUE NO TIENE NI PUTA IDEA DEL TEMA. QUIZÁS ES EL CASO DEL AUTOR DEL ARTÍCULO Y ESTÁ BIEN ¿PERO ENTONCES CÓMO PUEDE DECIR AL INICIO QUE NOS VA A EXPLICAR SU FUNCIONAMIENTO?

«Segurpress ha tenido acceso a él y vamos a ofrecer una serie de «screen shots» para explicar su funcionamiento.»

–

EDITORIAL 1

Fechas importantes a tomar en cuenta

- Por lo que marca el userID del software, el programa «PARA LOS MALOS» es del 2008

- El artículo de SEGURPRESS donde describe el funcionamiento del MUJAHIDEEN es del 2013 (5 años después)

- Hoy, en 2017, apenas muchos estamos enterándonos de este software que más parece inscribirse en el conjunto de las leyendas urbanas de internet que ya no van a tener posibilidad de falsación. Tal vez no sea una leyenda urbana, pero al menos eso fue lo que parece que intentó crear la redacción tan desafortunada de SEGURPRESS. Todo un antecedente al amarillismo que en pocos años vendría de la mano de Dross, los tarigueros y los youtubercitos.

–

EDITORIAL 2

RESPETO MUCHO AL SITIO de SEGURPRESS, las anteriores fueron mis opiniones, pero ello no implica que no reconozca el valor que el portal tuvo en su momento (pues lamentablemente ya no actualiza contenidos desde hace años).

También es importante señalar que dicho sitio aceptaba colaboraciones y artículos de la comunidad, quizás esa fue la puerta de entrada para pifias tan amarillistas como el artículo en cuestión.

FUENTES:

Original: Segurpress (link)

Visto en: Libertor en la deep web: (link)

Doctor Jorge Alberto Lizama Mendoza, 5 de agosto de 2017

[…] a la discusión. Recuerdo cuando un día Darkmoto cito a cybermedios cuando escribí sobre el Mujahideen Secrets 2. Nunca creí que mi blog llegara a ser de interés para estaa gente a lo que diario le aprendo […]

Me gustaMe gusta